Ilustracija: Đorđe Matić

Don Bols je američki novinar ubijen 2. juna 1976. godine. Tog jutra je u redakciji ostavio ceduljicu na kojoj je pisalo da ide na sastanak sa izvorom. Nakon što se izvor nije pojavio Bols se iz hotelskog predvorja, u kome je susret trebalo da se dogodi, zaputio ka parkingu. Po pokretanju automobila eksplodirao je dinamit ispod njegovog sedišta, a on je preminuo 11 dana kasnije. Ipak, Bolsovo istraživanje o korupciji i vezama između kriminala i politike nastavile su njegove kolege iz različitih redakcija, okupljene oko tek formirane organizacije Istraživački novinari i urednici, pod parolom: „možeš da ubiješ novinara ali ne i priču.“

Srbija je u bliskoj prošlosti takođe imala novinare koji su ubijeni jer su svoj posao radili časno i pošteno, a bilo je i mnogo fizičkih napada. U proteklih nekoliko godina zastrašivanje je ipak nešto češći metod pritiska na novinare, što nipošto ne znači da je opasnost manja. Novinarke Centra za istraživačko novinarstvo Srbije (CINS) prošle godine su primetile da ih nepoznati muškarci prate i fotografišu. Policija je reagovala brzo i profesionalno, novinarke su dale izjave, izuzeti su dostupni snimci sa video nadzora. Nažalost, snimci uglavnom nisu bili dovoljno kvalitetni i dokaza za pravosudne institucije nije bilo, pa je tužilaštvo nedavno odlučilo da „nema mesta pokretanju krivičnog postupka“. Ostaje činjenica da se previše slučajeva fotografisanja i praćenja dogodilo u veoma kratkom roku da bi to bila slučajnost. Osim toga, čim smo se javno oglasili odjednom više nije bilo sličnih situacija, što je takođe indikativno.

[povezaneprice]Stvari su danas mnogo komplikovanije za novinare, nego recimo sedamdesetih godina prošlog veka, kada je Bols ubijen, pošto osim o fizičkoj, svaki novinar koji drži do sebe (i onoga što radi) mora da vodi računa o elektronskoj bezbednosti. Tu praktično spada sve što ima veze sa novim tehnologijama: od starih desktop računara do najsavremenijih mobilnih telefona.

I, odmah da bude jasno, ne postoji apsolutna zaštita, metod ili tehnika, koji bi omogućili novinaru da se oseća potpuno sigurno. Jedini način da se novinar zaštiti od bilo kakve mogućnosti prisluškivanja, nadzora ili hakovanja – jeste da ne koristi ništa od savremenih tehnologija. Što je nemoguće. Stvari se zapravo svode na to da se onima koji bi eventualno pokušali neku vrstu takve kontrole ili narušavanja privatnosti posao oteža u što je moguće većoj meri.

Lozinka – prvi korak zaštite

Kada novinari CINS-a na svojim treninzima i radionicama razgovaraju o ovakvim temama, obično pitaju učesnike o dužini lozinke na ključnim nalozima (službeni i privatni mejlovi, društvene mreže…). U većini slučajeva, ogromna većina učesnika nema šifru dužu od 10 karaktera. U praksi, smatra se da bi lozinka trebalo da ima najmanje 16 karaktera i to kombinaciju velikih i malih slova, brojeva i znakova. Ukoliko ima 32 ili više karaktera, to je već ozbiljna zaštita.

Još jedno pitanje – kome od učesnika šifre sadrže godinu rođenja ili ime/prezime? – često izazove muk u prostoriji. Ponekad se eventualno jave jedna ili dve osobe, ali uvek još nekoliko njih spusti glavu ili okrene pogled. Tu dolazimo do sledećeg važnog saveta – nikada ne koristite vaše ime, godinu rođenja ili neku sličnu informaciju koju je vrlo jednostavno otkriti. Na taj način i trinaestogodišnjak sa prosečnim znanjem o računarima, koji dobije/otkrije nekoliko najosnovnijih podataka o vama (što danas uopšte nije teško), može da otvori vaš mejl nalog ili da pristupi vašim privatnim prepiskama na društvenim mrežama.

Naravno, ako osobe koje istražujete, pre svega iz vlasti ili kriminala, ili bezbednosne službe, žele da provale u vaše naloge, imaju na raspolaganju bezbroj mogućnosti i mnogo sofisticiranije metode. Upravo zato i jeste važno da lozinka bude komplikovana. Jer, da uprostimo stvari do kraja, hakovanje se danas odvija preko moćnih programa, po principu listanja rečnika – baš onako kako to izgleda na filmovima kada lopovi obijaju sef. Rečnik pronađe prvo slovo šifre, pa drugo, treće itd.

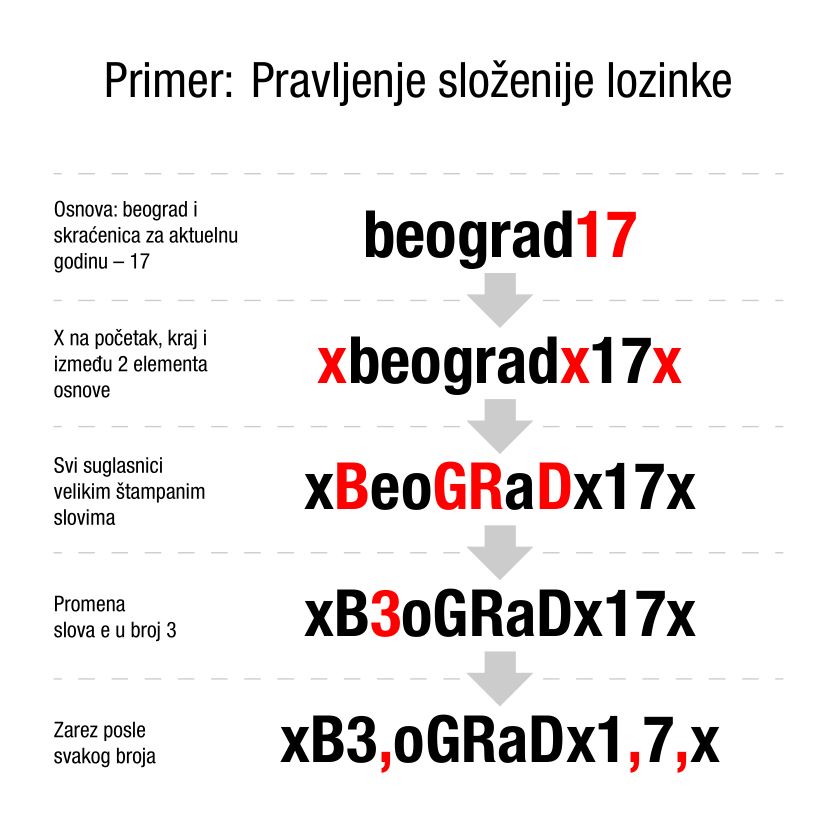

Uzmimo za primer da je lozinka „beograd“. Nakon što program otkrije da je prvo slovo „b“, on nastavlja da izlistava reči sa tim početnim slovom (na srpskom, engleskom…). Jasno je da će u ovom slučaju otkriće svakog novog slova sužavati broj mogućih kombinacija, što znači da do potpunog pristupa nalogu neće biti potrebno mnogo vremena. Ali, ako se zameni ili doda nekoliko znakova, pa šifra zapravo glasi „xB3,oGRaDx1,7,x“, program će da ima mnogo više posla i trebaće duže vremena za hakovanje, što je onima koji bi to eventualno radili često neisplativo.

Ljudi koji se bave elektronskom zaštitom često će reći da je jedan od najboljih principa zaštite korišćenje legalnog softvera i redovna ažuriranja svih programa. Isto važi i za antiviruse. Preporučljivo je svako malo raditi neku vrstu sistemske pretrage za eventualnim virusima i brisati sve sumnjive stvari. Dobar program za to je Malverbajts (Malwarebytes), čak i njegova privremena verzija.

Još jedna važna preporuka jeste često menjanje lozinke, na primer, na svakih šest meseci. Time se šanse za neželjen pristup vašem nalogu dodatno smanjuju.

Postavlja se pitanje kako zapamtiti tako složene šifre i još ih redovno menjati. To zapravo uopšte nije komplikovano, važno je samo da se napravi sistem – svako za sebe i onako kako mu je najlakše. U konkretnom slučaju „xB3,oGRaDx1,7,x“ sistem je bio takav da je osnova lozinke napravljena od reči beograd i skraćenice za aktuelnu godinu – 17 (ovo inače nije preporučljivo, ali sada samo dajemo primer). Pored osnove, važno je da postoji i određeni set pravila, u ovom slučaju su bila četiri, kako se i vidi na grafici.

Ovo je samo jedan od načina na koje je moguće napraviti ozbiljniju lozinku. Neki bi umesto „beograd17“ imali šifru „nrphtsf28“ (svako slovo je pomereno za jedno slovo udesno na srpskoj tastaturi). Drugi koriste fraze u kojima samo promene nekoliko slova u znakove i brojeve. Treći učine isto, ali za osnovu koriste poglavlja neke knjige ili redosled pesama na nekom albumu. Mogućnosti je bezbroj.

Ovo je samo jedan od načina na koje je moguće napraviti ozbiljniju lozinku. Neki bi umesto „beograd17“ imali šifru „nrphtsf28“ (svako slovo je pomereno za jedno slovo udesno na srpskoj tastaturi). Drugi koriste fraze u kojima samo promene nekoliko slova u znakove i brojeve. Treći učine isto, ali za osnovu koriste poglavlja neke knjige ili redosled pesama na nekom albumu. Mogućnosti je bezbroj.

A ako se šifra i zaboravi, dovoljno je zapamtiti pravila i izvor iz koga je uzeta osnova. Samo treba voditi računa da se koriste podaci koje je lako pronaći i koji su nepromenjivi. Na primer, za osnovu ne bi trebalo uzimati pesme sa neke divlje kompilacije Rolingstonsa, već sa njihovog originalnog albuma, koga je uvek lako pronaći. Pre nekoliko godina kolega je kao osnovu za lozinke koristio imena članova nadzornog odbora jednog javnog preduzeća. Kada se vratio s godišnjeg odmora nadzorni odbor je bio promenjen, a on se imena nije sećao, pa nije mogao da pristupi službenom mejlu dok ih nije pronašao.

Razvoj tehnologije omogućio je i postojanje alata za pohranjivanje lozinki, na primer, Lastpass i Keepass – koji funkcionišu po principu malog trezora koji čuva sve šifre, pa ih vi ne morate pamtiti (čak mogu i da generišu šifre za vas). U tom slučaju, najvažniji zadatak novinara je da zapamti i kreira jaku i složenu, glavnu lozinku, kojim se taj trezor otvara, čime štiti sve ostale naloge. Ovo na prvi pogled deluje nebezbedno, čuvati sve šifre na jednom mestu, ali nije tako. Alate poput nabrojanih preporučuju neki od vrhunskih svetskih programera sa kojima CINS povremeno sarađuje.

(Ne)sigurna komunikacija

U vreme dominacije društvenih mreža, veoma je teško sakriti ko ste, šta ste, gde ste i šta radite. Većina novinara generalno ne poklanja previše pažnje zaštiti od otkrivanja takvih podataka, pa ponekad običan pogled na nekoliko poslednjih postova na društvenim mrežama može da otkrije na čemu novinar radi i gde se nalazi. Nešto detaljnija i ozbiljnija pretraga podataka može da otkrije mnogo više nego što većina nas misli. Jedan od najpoznatijih slučajeva ozbiljne trgovine narkoticima u skorijem periodu dobrim delom je razotkriven upravo zahvaljujući podacima koje su policijske službe na internetu pronašle o organizatoru tog posla Rosu Ulbrihtu. Na primer, davno, pre nego je još započeo posao, Ulbriht se sa mejl nalogom, koji je sadržavao njegovo ime i prezime, registrovao na nekolicini sajtova i ostavljao postove na forumima. Neki od njih su se nedvosmislno mogli povezati sa kasnijim kriminalnim aktivnostima i to je bio jasan pokazatelj za istražitelje.

Ulbriht je ceo posao obavljao preko interneta, ali ne ovog kojeg svakodnevno koristimo. Ovaj „naš“ internet, sa indeksiranim sadržajima, dostupnim preko pretraživača, zapravo je manji deo onlajn sveta. Postoji nešto što se zove deep web (duboka mreža) i dark web (tamna mreža). Ulbriht je na tamnoj mreži pokrenuo stranicu koja se zvala „Silk Road“ (Put svile), preko koje je bilo moguće poručiti nebrojeno mnogo vrsta različitih droga, pa i neke druge nelegalne stvari, poput ubistava, kako je kasnije otkrio sudski proces. Da bi se pristupilo ovom sajtu bio je potreban poseban pretraživač Tor – koga koriste i brojni novinari zato što omogućava enkriptovanu komunikaciju između dve strane. To zapravo znači da je takva komunikacija zaštićena, i to tako što se na putu između tačke A i B (dva računara), komunikacija preusmerava na veliki broj drugih lokacija, pa joj je veoma teško ući u trag.

Ipak, ovde su važne dve napomene. Prvo, iako onaj ko vas nadzire ne može da vidi sadržaj vaše komunikacije i ono što radite preko Tora, može da zna da ga koristite, što može da izazove veće nepoverenje prema vama ili alarmira policijske službe. To nas dovodi i do druge napomene – Ulbriht nije jedini primer, na tamnoj mreži postoje užasne stvari, od pedofilije do svih zamislivih oblika kriminala, tako da su policijske službe veoma zainteresovane za one koji mu pristupaju.

Najmanje što novinar može uraditi za vlastitu elektronsku bezbednost je da redovno briše istoriju pretraživanja (ili koristi neki od inkognito načina pretrage) i da ne koristi opciju da računar sam memoriše šifre i automatski ga loguje na nalog koji otvori. Ovo je u eri pametnih telefona veoma teško, ali delimično rešenje je u jakoj šifri. Osim toga, postoje i bolji sistemi zaštite, poput korišćenja VPN-a (Virtual Private Network – virtuelna privatna mreža). VPN alata danas ima mnogo, a suština je da se koriste za prikrivanje IP adrese i lokacije na kojoj se korisnik nalazi, tako što je zapravo izmeštaju na drugu adresu i lokaciju, na primer iz Beograda u Berlin. To u značajnoj meri otežava nadzor novinara.

Tor nije jedini alat koji istraživački novinari koriste za enkriptovanu komunikaciju, pošto obično nemaju poverenja u klasično komuniciranje putem SMS-a, ili nekih od aplikacija u vlasništvu velikih kompanija. Mnogi novinari koriste aplikacije za enkriptovane razmene poruka, poput Signala i Telegrama. Postoji i mogućnost enkriptovanja mejlova, na primer, putem aplikacije Mejlvelop (Mailvelope). I sve to uopšte nije komplikovano, iako tako zvuči. Obično je potrebno nekoliko minuta za instaliranje i upoznavanje sa takvim alatima i aplikacijama.

Sve ovo je važno jer većina istraživačkih novinara, češće opravdano nego neopravdano, sumnja da je pod nadzorom bezbedonosnih službi, ne samo u Srbiji nego svugde u svetu. Kada su polovinom 2015. godine procureli mejlovi italijanske kompanije koja proizvodi softver za nadzor elektronske komunikacije, otkriveno je da su imali kontakt sa najmanje tri klijenta iz Srbije.

Prema nalazima „Monitoringa digitalnih prava i sloboda u Srbiji“ Share fondacije, operater telekomunikacionih usluga Telenor je od državnih organa (MUP, BIA, VBA i sudovi) u 2014. godini dobio 4.611 zahteva, a godinu kasnije 2.287 zahteva za pristup zadržanim elektronskim podacima – i na većinu je pozitivno odgovoreno. Reč je o podacima poput onih ko je i kada učestvovao u komunikaciji, ali bez uvida u sadržaj komunikacije. Broj samostalnih pristupa organa javne vlasti je višestruko veći i iznosio 201.879 za 2014. godinu, da bi u 2015. bilo ostvarno čak 300.845 samostalnih pristupa „što sugeriše mogućnost nasumičnog pretraživanja svih zadržanih podataka u potrazi za potrebnim podacima.“

Ako bez paranoisanja i teorija zavere, uzmemo u obzir da postoji sasvim realna mogućnost da vas neko prisluškuje ili na neki drugi način nadzire, a pritom ste istraživački novinar, postavlja se pitanje kako se zaštititi – što zbog sebe, što zbog priča na kojim radite i izvora sa kojima komunicirate. Postoji više mogućnosti i ovaj tekst je prekratak da bi ih sve pobrojali. Neke su veoma jednostavne – održavanje važnih sastanaka na neutralnim lokacijama (pošto, ako se već igramo sumnjanja, postoji mogućnost da je i kancelarija ozvučena), ili razgovori u kojima učesnici ne nose mobilne telefone. Onaj ko baš želi može da savlada sve ove prepreke – tehnike prisluškivanja danas su toliko uznapredovale da je razgovore moguće nadzirati čak i kada su telefoni isključeni ili kada je osoba koja vas prati udaljena nekoliko metara. Nedavno sam razgovarao sa čovekom čiji je primaran posao elektronska bezbednost u bankama, koji je rekao da što oni više pojačavaju zaštitu, hakeri pronalaze nove metode za provaljivanje te zaštite. Isto se može primeniti i na novinare i one koji ih nadziru.

Da ponovimo reči sa početka teksta – apsolutna zaštita i sasvim bezbedna komunkacija ne postoji. Suština je otežati nadzor onima koji to žele da učine.

Priča je nastala u okviru projekta Centra za istraživačko novinarstvo Srbije (CINS) koji je sufinansiran iz budžeta Republike Srbije – Ministarstva kulture i informisanja. Stavovi izneti u podržanom medijskom projektu nužno ne izražavaju stavove organa koji je dodelio sredstva.

Predsednik Stenforda podnosi ostavku pošto je brucoš u studentskom listu objavio dokaze o nedostacima njegovih istraživanja

Predsednik Stenforda podnosi ostavku pošto je brucoš u studentskom listu objavio dokaze o nedostacima njegovih istraživanja Smiljana Milinkov: Napadom na medije u Parlamentu vlast skreće pažnju sa sopstvene odgovornosti za podgrevanje nasilnog narativa u društvu

Smiljana Milinkov: Napadom na medije u Parlamentu vlast skreće pažnju sa sopstvene odgovornosti za podgrevanje nasilnog narativa u društvu Asanž pred poslednjom žalbom: Odluka sudije koja će imati ogroman uticaj na novinarstvo u svetu

Asanž pred poslednjom žalbom: Odluka sudije koja će imati ogroman uticaj na novinarstvo u svetu

Ostavljanje komentara je privremeno obustavljeno iz tehničkih razloga. Hvala na razumevanju.